Jak już wiemy z wcześniejszego artykułu logowanie składa się z dwóch części autentykacji i autoryzacji. W serwisie logowanie.pl znajdziesz informacje o tym: Czym jest logowanie? Jak logować się do popularnych usług w Internecie? Jak bezpiecznie się zalogować?, czy o sposobach logowania. Postaramy się również w przystępny sposób przybliżyć kwestię bezpiecznego korzystania z różnego rodzaju serwisów.

Żeby dowiedzieć się jak logować się do konkretnego serwisu należy wyszukać na stronie nazwę danego serwisu i po wyszukaniu zapoznać się z przedstawionymi tam informacjami.

Sposoby logowania

Sposobów logowania jest bardzo wiele i co chwilę powstają nowe. Należy pamiętać, że nie ma jednego uniwersalnego sposobu logowania, każdy ma jakieś plusy i minusy. Poniżej postaram się przybliżyć najpopularniejsze sposoby logowania, w późniejszym czasie również dodam i opiszę nowe sposoby logowania.

1) Login i hasło

Jeden z najpopularniejszych i pierwszych sposobów logowania z wykorzystaniem nazwy użytkownika i hasła.

Zalety

- Powszechnie wykorzystywany

- Łatwy do wdrożenia, może być obsługiwany na większości urządzeń, komputerach, telefonach, telewizorach i innych.

Wady

- Konieczność zapamiętania hasła

- Dość wolny

- Szereg obaw przed bezpieczeństwem tego rozwiązania, przyje się tu znajomość podstawowych zasad bezpieczeństwa.

Przykłady zastosowania

- Logowanie do sklepów Internetowych

- Logowanie do banków

- Profil zaufany, który oferuje zarówno logowanie hasłem, jak i inne metody autentykacji.

2 Biometryczne - za pomocą odcisku palca.

Również bardzo popularne rozwiązanie wykorzystywane głównie w telefonach. Chodź też często spotykane w laptopach.

Zalety

- Łatwość korzystania, palec zawsze jest z nami.

- Szybkość działania

Wady

- Może nie być wystarczający w przypadku konieczności zabezpieczenia wrażliwych informacji.

- Jeśli stracimy swoje urządzenie nie uda nam się zalogować odciskiem palca. Wyjątek od tej reguły stanowią specjalistyczne czytniki wykorzystywanych przez banki, które umożliwiają logowanie w dowolnym bankomacie, lub placówce.

Przykłady zastosowania

- Bankowość

- Odblokowywanie i dostęp do aplikacji w telefonie

- Logowanie do systemu operacyjnego np. Windows

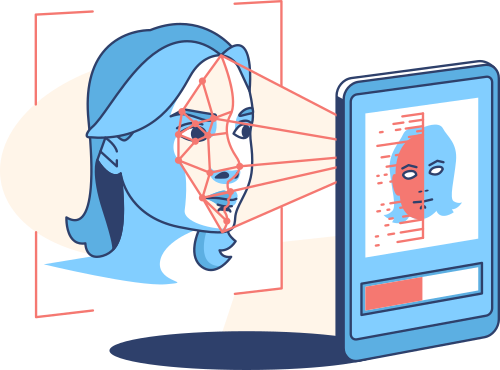

3 Biometryczne - za pomocą kamery.

Coraz bardziej popularne rozwiązanie, tak jak w przypadku powyżej głównie wykorzystywane w telefonach, tabletach, laptopach.

Zalety

- Łatwość korzystania, nie trzeba nic zapamiętywać

- Szybkość działania

Wady

- Tak samo jak odcisk palca, może nie być wystarczająco bezpieczne w przypadku wrażliwych danych.

- Wymagana jest dodatkowa kamera, pozwalająca odróżnić człowieka od zdjęcia.

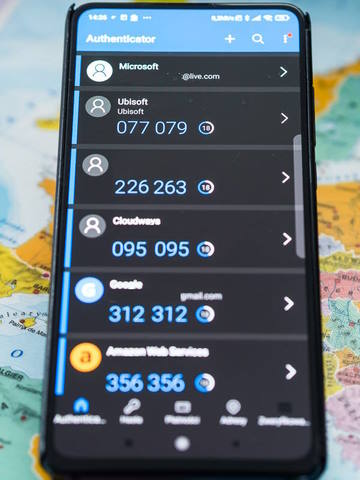

4 Generowane kody (Authenticator)

Mogą być generowane za pomocą małego urządzenia, obecnie zwykle wykorzystuje się takie aplikacje w telefonach jak Google Authenticator, Microsoft Authenticator czy PingID.

Rozwiązanie to zwykle jest wykorzystywane jako drugi element podczas logowania. Czyli np. potrzebujemy znać użytkownika i hasło + właśnie wygenerować kod z urządzenia, które posiadamy.

Zalety

- Łatwość korzystania, nie trzeba nic pamiętać

Wady

- Należy mieć dostęp do telefonu

- Należy przygotować się na ewentualną utratę lub uszkodzenie telefonu

Przykłady zastosowania

- Logowanie pierwszy raz na nowych urządzeniach

- Jako drugi składnik w (2FA) uwierzytelnianiu dwuetapowym

5 Kody SMS

Również bardzo popularny sposób potwierdzania swojej tożsamości. W tym samym punkcie są połączenia telefoniczne, gdzie automat dyktuje kod, te oba mechanizmy oferują podobne bezpieczeństwo.

Zalety

- Łatwość korzystania, nie trzeba nic pamiętać

Wady

- Często wiąże się z dodatkowymi kosztami

- Trzeba mieć dostęp do telefonu

Przykłady zastosowania

- Bankowość

- Restartowanie utraconego hasła

6... Inne metody logowania

Oczywiście to nie wszystkie metody uwierzytelnienia, jednak dla nich powstanie osobny artykuł opisujący je bardziej dokładnie, zostaną tam opisane metody logowania za pomocą dowodu osobistego, czy specjalnych kluczy sprzętowych.

Artykuł w trakcie tworzenia, do końca marca powinna pojawić się jego ostateczna wersja, Zostanie również dodana możliwość komentowania, aby można było zgłaszać uwagi, które na bieżąco będą uwzględniane.